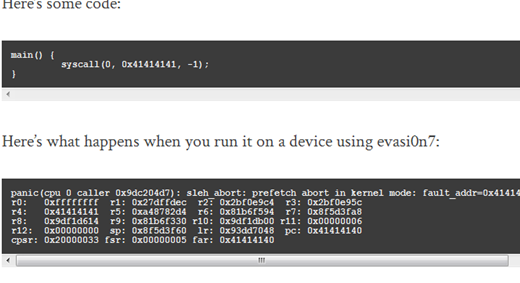

虽然越狱软件中藏有安全后门并非没有先例。早在针对iOS 7的完美越狱工具evasi0n7中,越狱开发者evad3rs就修改了第0号系统调用,导致任意app可以轻易获得内核代码执行的能力(演示如图)。这一做法也引起越狱大神winocm的强烈不满(http://winocm.moe/projects/research/2014/01/11/evading-ios-security/)。早在2014年Winocm在博文中就已经质疑太极是否在利用这个后门。

而太极团队自主挖掘漏洞能力也与之前报道差距甚大,据福布斯报道,太极团队曾支付evad3rs高达一百万美金用于越狱合作开发,究竟有几分自家实力不得而知,据内部人士透露,任何可以提供完整完美越狱代码的黑客(让手机无线操作安装),可以从大公司那里拿到一大笔钱。而完美越狱的价格在100万美元左右。继此次合作时候,太极放弃自己的太极助手,捆绑3k助手,完成iOS 8.3 的越狱首发。而此次曝光的漏洞和新的合作伙伴是否有关系呢,暂时不得而知。

据以上推断,太极越狱的安全后门到底是“惯犯”还是“初犯”的谜底恐怕就无法揭开了。除了错过首发,和抄袭质疑声以外,以往国内团队发布越狱时,国外越狱大神们都会分析是否存在后门。此次面对如此显而易见的后门,国外越狱大神们的集体噤声,背后是不是有什么黑幕。最后,温馨提醒,越狱有风险,尝试请谨慎。为了隐私和财产安全,最好杜绝使用任何太极相关产品,如果已经使用,请及时卸载并修复。

截至发稿时,太极方面暂未回应,关于这个问题,你怎么看呢?