奇安信威胁情报中心消息,近期挖矿病毒作案团伙异常活跃,1月份以来,奇安信安服团队已经协助客户处理了多起服务器挖矿应急事件,涉及大型央企、互联网、数据中心等多个重要行业客户。尤其春节临近,很多单位已经提前进入假期状态,服务器安全疏于防范,让黑客团伙有了可乘之机,目前奇安信安服团队收到的服务器挖矿处理需求还在快速增加。

自国家发改委宣布全面开展虚拟货币“挖矿”整治工作,严查严处国有单位机房涉及的 " 挖矿 " 行为以来,专项行动层层推进,整改目标也从国企央企扩展到全国重点企业,并且明确了挖矿病毒整治的目标为清零,挖矿整治工作刻不容缓!

n 何为“挖矿”

“挖矿”是指通过消耗主机(pc或服务器)的CPU、GPU等计算资源生产虚拟货币的行为,虚拟货币相关业务属于非法金融活动,挖矿同样属于违法行为,同时,虚拟货币挖矿不但会占用宝贵的计算资源、还会消耗大量的电力能源,据统计,专业挖矿设备产生一个比特币消耗的电力够一个三口之家使用一年,而通过挖矿病毒消耗的电力更是专业挖矿设备的500倍!

从国家发力整治挖矿活动以来,已整治关闭了内蒙、新疆、四川、云南等众多虚拟货币矿场,仅内蒙就关闭35家挖矿企业,经初步统计,清退这35家挖矿企业可年节电52亿度,折合超160万吨标准煤。虽然大部分专业挖矿机构已经被整顿关停,但是目前市值最高的虚拟货币“比特币”一枚价值就高达3万多美金,在巨大利益的趋势下,挖矿行为将由“地上”转移至“地下”,通过挖矿病毒获得虚拟货币将成为主要方式,大批新型挖矿病毒可能会持续诞生,企业的服务器资源将面临空前的安全压力。

n 挖矿病毒的类型

目前常见的挖矿病毒主要有以下3类:

1. 二进制型挖矿病毒

可以独立执行的挖矿程序,相对容易被反病毒引擎发现,除了具有挖矿能力外,这类挖矿病毒还可能具有shh文件遍历、暴力破解、漏扫等能力,可以实现横向移动从而污染更多服务器。典型的如:windows平台的wanna miner、linux平台的jboss miner、移动平台的ADB.Miner等。

2. 无文件挖矿代码

将恶意代码注入至powershell、wmi等系统高权限进程中,并通过这些进程执行挖矿操作,在服务器本地无落地文件,属于无文件攻击,很难被反病毒引擎发现,检测难度较高。典型的如powershell miner、ghost miner。

3. 挖矿脚本

网页或网页插件形式存在的web脚本文件,当访问者浏览植入挖矿脚本的网站时,其使用的pc终端或手机会被作为矿机处理挖矿计算,国外知名视频网站YouTube,曾被曝出被攻击者在广告里的 JavaScript 代码里植入了一段挖矿脚本,致使成千上万的用户无意间都成了挖矿肉机。

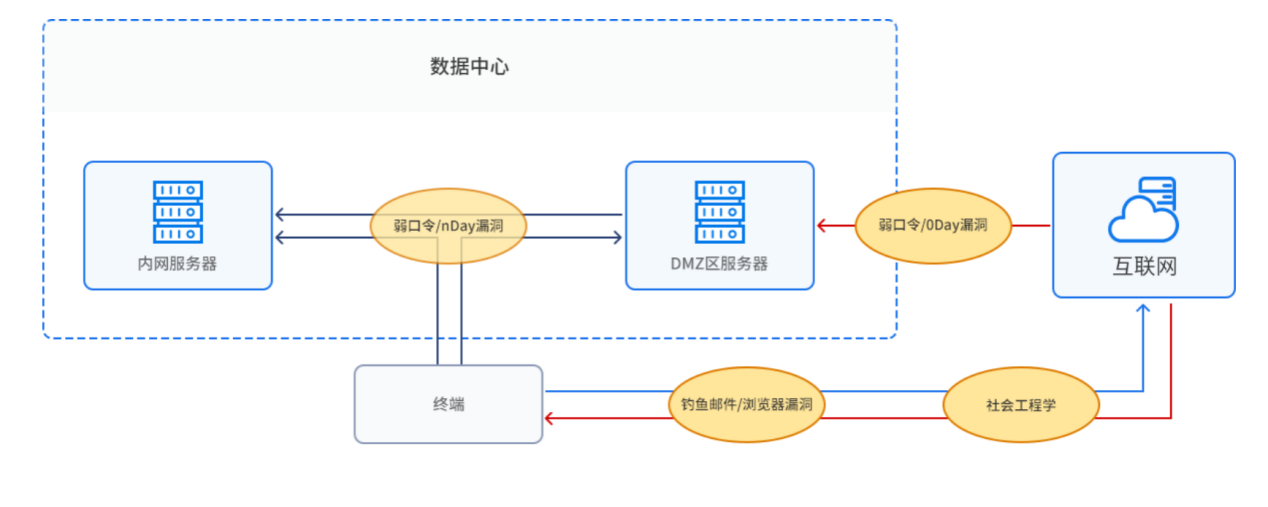

n 挖矿病毒入侵方式

1. 终端入侵:

个人PC和手机终端,主要感染途径是钓鱼邮件、浏览恶意网站、应用夹带、伪装应用等。因为个人终端的计算能力有限,并且感染挖矿后症状明显容易被发现,因此终端更多是作为进一步渗透至业务服务器的跳板。

2. 服务器入侵:

拥有更强算力服务器早已经成为挖矿团伙的主要攻击目标,拥有大量服务器的数据中心更面临较大的安全风险。目前挖矿病毒投放的主要途径是利用口令风险(暴力破解、弱口令、口令复用、终端感染)、Nday/0day漏洞(尤其是web应用的RCE类漏洞)、以及内网横向移动(IPC$、凭证窃取、PTH等),因为在内网环境下普遍安全策略不严格,服务器存在大量未修复漏洞和弱口令,所以一旦边界服务器被突破,内网被挖矿程序渗透只是时间问题。

n 服务器感染挖矿病毒后的明显特征

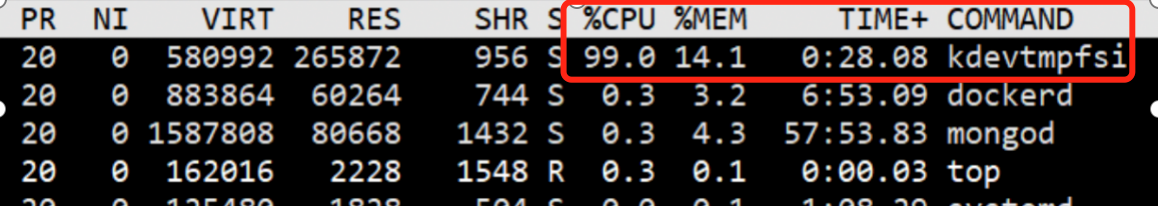

1. CPU、GPU异常占用:

①陌生进程资源占用率异常

特征为陌生进程占用大量cpu资源,部分挖矿病毒也会伪装成www、apache等白进程,实现混淆。

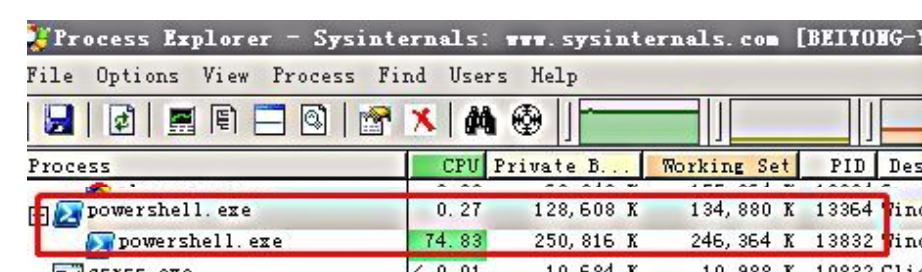

②系统进程资源占用率异常

目前无文件型挖矿病毒最常见的攻击对象是powershell,攻击者首先将恶意代码注入到powershell中,再利用powershell执行挖矿,特征为poweshell占用大量的CPU资源,且有攻击类文件创建。

2. 出现异常外连:

服务器感染挖矿病毒的另外一个特征是出现异常外连,分成两种情况:

①直连矿池;

失陷服务器直接连接公共矿池上传挖矿数据,这种方式两个弊端:1.内网服务器无法直连公网矿池;2.公网矿池ip地址和网址容易被威胁情报或态势感知类设备命中,容易暴露。所以现在越来越多的攻击者采用代理节点实现分布式挖矿。

②连接代理服务器,由代理连接矿池

失陷服务器首先连接代理c2服务器,通讯方式也从明文传输转为加密隧道传输,隐蔽性更强,因为代理c2服务器的ip地址可以经常变化,所以很难被基于黑名单机制的流量检测类设备发现,已经成为目前挖矿行为的主要传输方式。

如何有效防御服务器端挖矿病毒?

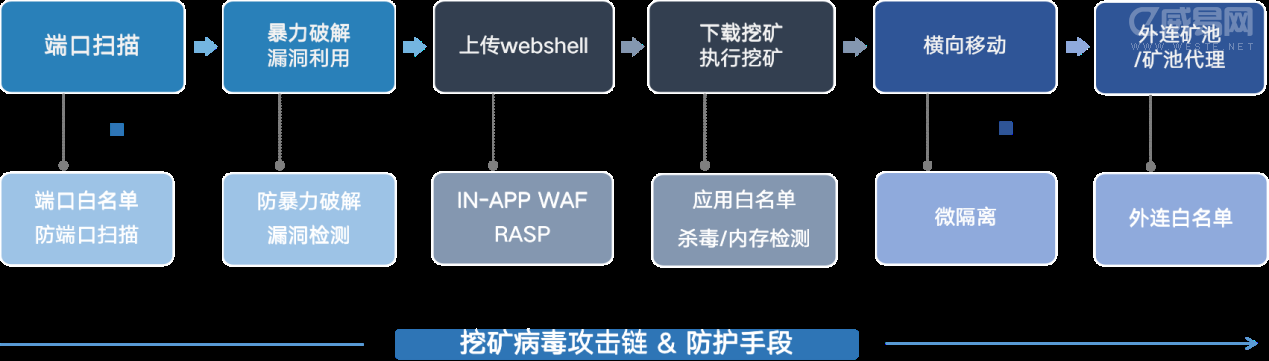

根据服务器实战化攻防对抗经验,在攻击链上每个环节上做好防护,提高每个入侵点的攻击门槛,才能最大程度降低黑客的攻击成功率。奇安信椒图服务器安全管理系统(简称椒图)通过服务器端轻量级agent,以探针的方式,监控网络层、应用层和系统层挖矿病毒引起的异常行为,可以有效阻止病毒的入侵和扩散。

根据挖矿病毒的攻击链,我们可以将攻击分为外部探测、运行时和控制3个阶段,在每个阶段基于不同的防护逻辑,可以有效干预挖矿病毒渗透:

外部探测阶段

在这个阶段,黑客首先进行试探性攻击,我们主要的对抗思路是提前发现自身的弱点,并规避潜在风险,就如同对抗新冠肺炎,我们出行需要戴口罩、避免接触高风险地区、以及定期的核算检测。

1.端口扫描防护:

服务器信息收集是黑客攻击的第一步,根据Mitre的ATT&CK的攻击矩阵,侦查阶段的攻击手段共有主动扫描、收集服务器信息、社工、钓鱼、搜索开放数据库、搜索开放网站等10多种,这些攻击手段的目标都直指服务器“端口”,因此最初阶段的攻防对抗是要做好端口防护。通过椒图微隔离-端口白名单功能可以有效限制访问源,让服务器的指定端口只能被特定的ip或者ip段访问,避免恶意ip的入侵;对于web类等无法限制访问ip的开放业务,通过椒图的防端口扫描的功能,可以智能识别访问者是真实访客还是攻击类扫描器,从而有效实现端口访问防护。

2.暴力破解防护:

目前在攻击事件中,因口令问题导致的入侵仍占较大比列,弱口令、口令复用都有可能导致暴力破解的成功。椒图除了可以自动化检测弱口令和口令复用风险外,还支持异常登陆检测,可以限制允许访问的用户名及ip,及时和阻断异常登陆行为。

3.漏洞利用防护

目前网络上存在大量的漏洞poc利用工具,让攻击成本大幅度降低,尤其是rce类漏洞是挖矿病毒常用的漏洞类型,在漏洞管理方面,椒图可以快速检测系统&应用存在的高危漏洞,并提供漏洞详情、修复建议、修复影响的全局风险看板,让用户实时掌握业务环境的漏洞情况。但在现实中,漏洞修复可能导致应用或者服务器重启,为了不影响业务,很多客户只能牺牲安全来保业务,为了解决这个痛点,椒图推出虚拟补丁功能,可以在内核态基于WFP框架/Netfilter框架实现流量牵引,将服务器的入站、出站流量通知给应用态的IPS引擎,并用IPS引擎对流量实施检测防护,实现在不打补丁的情况下,防护已知漏洞利用。

运行时阶段

在这个阶段挖矿病毒即将落地或者已经落地,我们的主要工作是防止挖矿病毒执行,就像接种新冠肺炎疫苗可以让身体产生免疫力,即使接触病毒也不会让其感染身体。

1.webshell上传、执行防护:

webshell是目前最常用的黑客工具,一旦利用漏洞成功上传webshell后,即可进行下载挖矿病毒、提权等操作。webshell一共有大马、小马、一句话木马和内存马四种类型,其中一句话木马和内存马检测难度高、最常被黑客利用。

椒图通过在IIS、APACHE、TOMCAT等web业务中嵌入流量检测插件的方式,将安全能力赋能业务,实现应用运行时自我防护,其中IN-APP WAF通过代理http请求的方式,可以有效阻断SQL注入、溢出攻击以及webshell夹带等web攻击,有效防御webshell落地服务器;对于穿过IN-APP WAF防护的webs hell,RASP会在其执行时,检测相关文件操作、命令执行和网络IO中产生的异常行为并阻断,同时可以有效识别菜刀、蚁剑、冰蝎等工具连接本地webshell的行为,结合webshell特征库以及沙盒,可以有效阻止webshell落地和执行。

2.挖矿病毒执行防护:

挖矿病毒落地后需要安装运行才能执行挖矿操作,椒图通过杀毒引擎可以快速检测和隔离常见的挖矿病毒,使之落地即被查杀;椒图在系统层的运行时保护探针会阻止加载没有数字签名的进程,发现逃过杀毒检测的新型或者变形挖矿病毒执行;对于业务交互较少的服务器,也可以采用应用白名单的机制,只允许执行白名单内的进程,可大幅度降低挖矿病毒的感染概率。

在前文中也提到,目前已经出现无文件型挖矿代码,通过污染powershell这类系统进程进行挖矿,实现白应用黑利用,针对这种类型的攻击,椒图同样采用应用运行时检测探针,可以实时监控应用中函数的执行情况,并与检查模块相匹配,可以实时发现命令执行、脚本解析、download、数据执行、堆栈、SQL、外连中产生的异常行为,阻断高权限应用的危险代码执行操作,从而有效阻断无文件挖矿攻击。

控制阶段

在这个阶段挖矿病毒已经在某台服务器上成功运行,我们的主要工作是防止这台机器外连C2服务器传输数据以及横向移动污染更多的服务器,就像发现新冠肺炎感染者后要即时隔离。

进程外连控制:

前文提到,服务器挖矿病毒的一个明显特征是出现非法外连,通过椒图可以深度学习服务器相关进程的文件操作操作、命令执行和网络IO,微隔离-进程白名单功能会自动展示进程连接内网、外网的详细情况,包括:外连进程、外连IP&网址、操作用户,并且可以设置白名单策略,限制服务器可以访问的ip以及网址,从而有效阻断失陷服务器连接矿池或者矿池代理的行为,同时也可以有效防止以失陷服务器为跳板进行内网横向移动。

挖矿病毒需要常态化防控

就像新冠肺炎需要常态化防控一样,挖矿病毒会不断出现变种以及新型传播方式,因此我们需要建立服务器端挖矿病毒的防御、处理以及应急响应机制,树立常态化的防控意识,早发现早处理,从挖矿病毒外部探测、运行时、控制三个阶段实时检测和响应,从而有效防御挖矿病毒入侵和传播。